在处理跨境网络环境的技术故障时,我们经常会遇到两种截然不同的“异常体验”:

一种情况是,你在浏览器输入目标域名,进度条转了半天,最后却提示“连接重置”或者跳转到了一个完全无关的 IP 地址,导致业务根本无法开展。

另一种情况是,网页打开速度很快,一切看起来都很正常。但在进行环境合规性自检时,却发现 DNS 解析的归属地依然显示为本地运营商(ISP)。这种情况虽然不影响访问,但对于要求极高的跨境电商或支付验证业务来说,这意味着你的网络身份特征存在严重的逻辑冲突。

很多技术人员容易将这两者混淆,统称为“DNS 问题”。实际上,前者是DNS 污染 (Pollution),属于外部干扰导致的可用性阻断;后者是DNS 泄露 (Leak),属于内部配置失误导致的隐私与一致性风险。

若不厘清这两者的本质区别,往往会陷入“药不对症”的调试死循环。本文将从 TCP/IP 协议栈的底层原理出发,剖析这两种现象的成因,并提供针对性的解决思路。如果您尚不了解 DNS 泄露的基础概念,建议先阅读我们的专题文章:DNS 泄露全解析:为什么代理显示IP变了,身份依然暴露?

核心概念速览

-

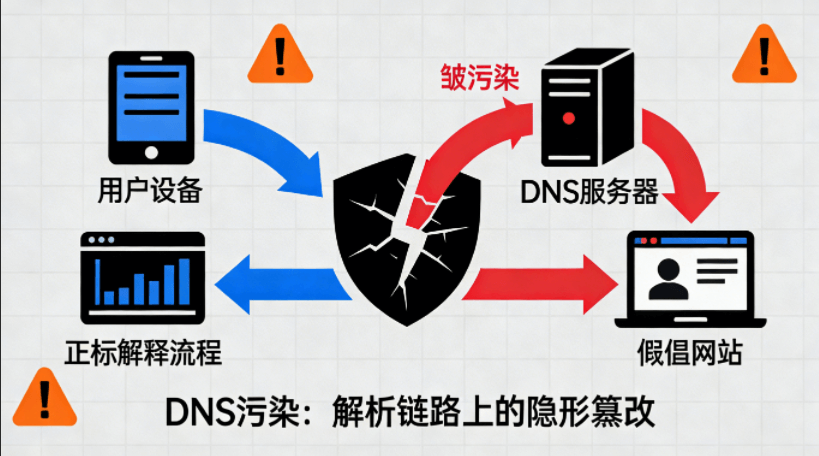

DNS 污染 (Pollution / Poisoning):

这是一种外部攻击行为。网络路径上的中间设备通过侦测 UDP 53 端口的明文请求,抢在真实 DNS 服务器之前返回一个虚假的 IP 地址。其目的是阻断访问。 -

DNS 泄露 (Leak):

这是一种配置错误现象。操作系统或浏览器忽略了已建立的加密隧道,直接通过本地网卡向运营商 DNS 发起查询。其后果是暴露真实位置,但通常不影响网站访问。

一句话总结: 污染是让你“找不到路”,泄露是让你“行踪暴露”。

目录

1. 核心差异:一张表看懂污染与泄露

为了更直观地理解这两个概念,我们从表现症状、技术原理和业务影响三个维度进行了对比。这也是技术人员在进行网络故障排查时首先需要明确的分类标准。

| 对比维度 | DNS 污染 (Pollution) | DNS 泄露 (Leak) |

|---|---|---|

| 核心症状 | 网站无法打开,或解析到错误的 IP(如 localhost 或空路由)。 | 网站可以正常打开,但在第三方检测工具中显示为本地 ISP。 |

| 发生位置 | 互联网骨干网、ISP 网关防火墙等中间设备。 | 用户的操作系统、浏览器或本地网络接口。 |

| 技术原理 | 利用 UDP 协议无连接特性,抢先发送伪造的响应包。 | 路由表优先级设置错误,或 IPv6 协议未被隧道接管。 |

| 业务影响 | 可用性丧失:业务中断,无法连接服务器。 | 一致性丧失:IP 归属地与 DNS 归属地冲突,触发风控。 |

表 1:DNS 污染与 DNS 泄露的技术特征与业务影响对比

如果你不确定自己目前遭遇的是哪种情况,可以使用我们在 DNS泄露检测工具横评 中推荐的 BrowserLeaks 进行测试。如果能测出结果但显示为中国电信/移动,那就是“泄露”;如果连测试页面都打不开,或者 nslookup 返回了奇怪的 IP,那大概率是“污染”。

2. 深度解析:DNS 污染与 ISP 劫持机制

DNS 污染(亦称缓存投毒)在复杂的跨网传输中极为常见。它利用的是 DNS 协议设计之初的一个特性:基于 UDP 的无连接传输。这也常被部分地区运营商用于流量调度或商业广告植入。

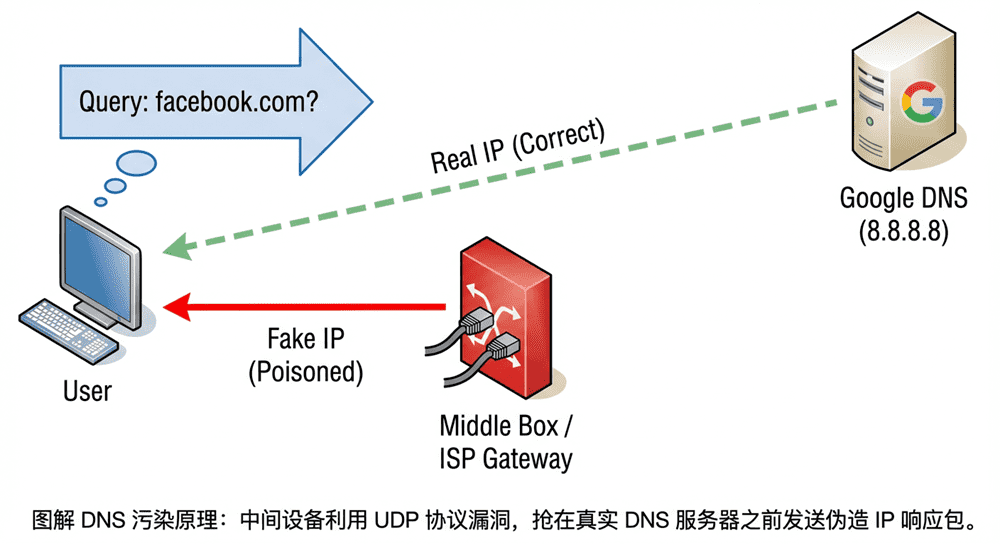

根据 IETF RFC 1035 标准,传统的 DNS 查询通过 UDP 53 端口发送。UDP 是一种“发射后不管”的协议,客户端发出请求后,会等待服务器的回复,并且通常会采纳第一个到达的响应包。

“抢答”是如何发生的?

当你在本地网络向公共 DNS(如 8.8.8.8)发起查询时,数据包需要经过层层网关。如果链路中存在不规范的运营商设备或路由节点,它们可能会侦测 UDP 53 端口的明文请求。

为了节省网间结算流量、纠正“错误”域名,或者是强制展示纠错页广告(ISP 劫持的常见手段),这些设备会利用物理位置更近的优势,迅速伪造一个 DNS 响应包发送给你。

这个伪造包里包含了一个错误的 IP 地址(有时是随机 IP,有时是运营商的广告页 IP)。由于它比 Google 真实服务器的回复先到达你的电脑,操作系统就会信任这个假 IP,并丢弃稍后到达的真 IP。

Server: dns.google

Address: 8.8.8.8

Non-authoritative answer:

Name: facebook.com

Address: 31.13.79.xx (如果是污染,这里可能显示一个无法连接的随机IP)

针对这种基于协议漏洞的干扰,修改本地 Hosts 文件只能解决极小规模的问题。真正的解决之道在于改变传输协议(如使用 DoH/DoT)或通过加密隧道隐藏流量特征,从而规避中间链路的干扰。

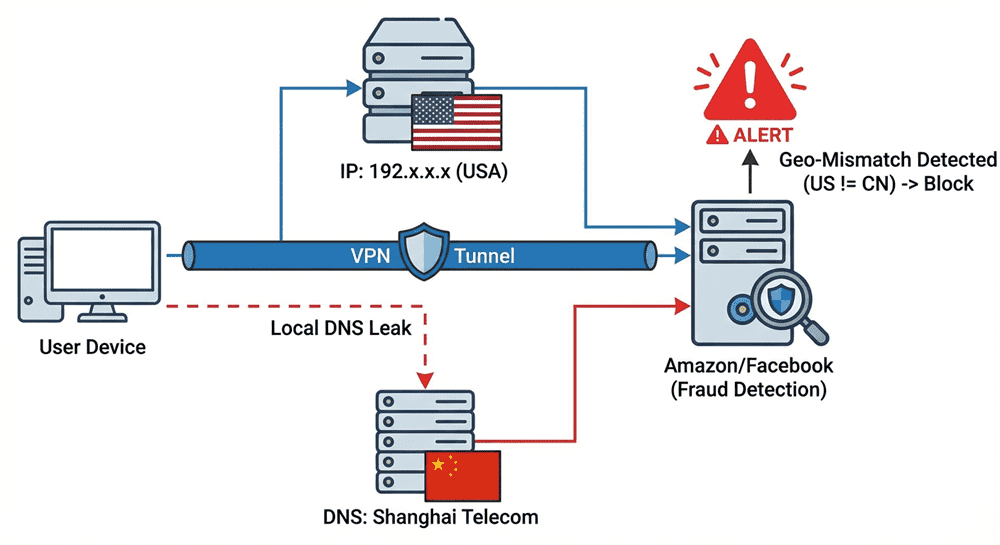

3. 深度解析:DNS 泄露的“逃逸”机制与风控风险

与污染的外部干扰不同,DNS 泄露完全是“内部矛盾”。它通常源于操作系统的网络优化策略与我们的业务合规需求背道而驰。但在跨境业务中,它带来的后果远不止“隐私暴露”这么简单,而是直接的“账号死刑”。

核心原理:系统的“自作聪明”

在 Windows 8/10/11 系统中,微软引入了智能多宿主名称解析 (Smart Multi-Homed Name Resolution) 机制。为了提升网页加载速度,系统会向所有可用的网络接口(例如:物理网卡、Wi-Fi、以及代理软件创建的虚拟网卡)同时发送 DNS 查询请求。

致命痛点:地理位置逻辑冲突 (Geo-Mismatch)

对于普通用户,DNS 泄露可能只意味着运营商知道你访问了哪个网站。但对于跨境电商(Amazon/Shopify)或社媒营销(Facebook/TikTok)从业者来说,这是灾难性的。

风控系统是如何判定作弊的?

当你在浏览器访问目标网站时,风控引擎会进行双重校验:

- 流量通道:你的 IP 显示为“美国洛杉矶”(由代理软件提供)。

- 解析来源:你的 DNS 请求却是由“中国上海电信”处理的(因为发生了泄露)。

结论:IP (US) ≠ DNS (CN)。 这种极其明显的逻辑裂痕,直接向平台暴露了你在使用代理工具。这就好比你戴着美国人的面具,开口却是一口流利的上海话。结果就是:账号被标记为高风险、限流,甚至因关联导致店铺被封。

此外,IPv6 协议也是导致这种“身份穿帮”的重灾区。根据 RFC 8305 标准,现代操作系统优先使用 IPv6。如果你的环境未禁用 IPv6 且代理未接管,你的真实物理位置将通过 IPv6 DNS 请求直接暴露给目标服务器。

4. 误区纠偏:DoH (安全DNS) 能解决所有问题吗?

很多网络教程会告诉你:“打开浏览器里的安全 DNS (DoH),就能解决所有 DNS 问题。”这个观点在复杂的跨境业务环境下不仅片面,甚至可能是有害的。

我们需要辩证地看待 DoH (DNS over HTTPS) 的作用:

-

对于“DNS 污染”:有效。

DoH 将 DNS 查询伪装成普通的 HTTPS 流量(443 端口),中间设备无法通过端口特征进行劫持。这能有效绕过大多数基于 UDP 53 端口的投毒攻击,恢复网站访问。 -

对于“DNS 泄露”:可能无效,甚至加剧风险。

如果你的 DoH 请求没有经过代理隧道,而是直连发往了国内的公共 DNS(如阿里云/腾讯云 DoH),那么虽然传输过程加密了,但你依然是在向国内服务商“自报家门”。在目标网站看来,你的 IP 是美国的,但 DNS 来源却是中国的,这依然被判定为环境不一致(泄露)。

专家建议: 在跨境业务环境中,不要单纯依赖浏览器的 DoH 设置。最安全的做法是让代理软件接管所有 DNS 请求,并将其转发给境外的 DNS 服务器。

5. 应对策略矩阵:不同场景下的解决方案

面对不同的网络症状,我们需要采取不同的“治疗方案”。请根据你的实际需求对照下表操作:

| 你的痛点 | 问题本质 | 最佳解决方案 |

|---|---|---|

| 网站打不开、连接重置 | DNS 污染 / ISP 劫持 |

策略:加密传输 (Encrypted DNS) 1. 开启浏览器的 DoH 功能(指向 Cloudflare/Google)。 2. 或使用支持 DoT/DoH 的本地 DNS 客户端(如 AdGuard Home)。 |

| 环境评分低、IP 归属地不一致 | DNS 泄露 |

策略:全局流量接管 1. 开启代理软件的 TUN 模式(强制接管系统流量)。 2. 必须禁用 IPv6 以防止协议逃逸。 3. 确保“远程 DNS”设置为境外地址。 |

表 2:不同网络故障场景下的分级应对策略矩阵

如果您确定自己遇到的是“泄露”问题,需要具体的图文操作指引,请跳转阅读我们的实操指南:3分钟封堵隐私漏洞:小白也能学会的防DNS泄露通用设置。

6. 常见问题解答 (FAQ)

Q: 修改本地 Hosts 文件能解决 DNS 污染吗?

A: 可以在短期内解决特定域名的访问问题,但不可持续。Hosts 文件需要手动指定 IP 地址,而现代大型网站(如 Google, Facebook)的 IP 是动态变化的 CDN 节点。一旦 IP 变更或失效,您必须再次手动更新,维护成本极高,因此不建议作为主要解决方案。

Q: 为什么我挂了代理,浏览器还是提示 ERR_CONNECTION_RESET?

A: 这通常不是 DNS 问题,而是 TCP 连接建立阶段的 SNI (Server Name Indication) 阻断。即使 DNS 解析正确,如果握手阶段被识别出目标域名,连接依然会被切断。这时候需要检查您的代理协议是否具备混淆能力。

Q: 使用 8.8.8.8 作为本地 DNS 就能防止污染吗?

A: 不能。因为发往 8.8.8.8 的请求默认依然通过 UDP 53 端口明文传输,中间设备依然可以拦截并伪造回复。核心不在于“向谁问”,而在于“用什么方式问”。

Q: 手机开 5G/4G 流量时更容易发生 DNS 泄露吗?

A: 是的。移动网络环境比宽带更复杂,且手机系统(iOS/Android)对网络切换的接管权限更高。很多代理软件在移动端无法完全接管所有 UDP 流量,导致 DNS 请求回落到运营商默认通道。建议在移动端配置时,强制开启“始终开启 VPN”及“阻止非 VPN 连接”选项。

Q: 我使用了 WebRTC 禁用插件,还需要担心 DNS 泄露吗?

A: 需要。WebRTC 泄露和 DNS 泄露是两个层面的问题。WebRTC 泄露的是你的真实局域网 IP,而 DNS 泄露暴露的是你的 ISP 位置。两者通常需要分别处理,单独禁用 WebRTC 并不能保护 DNS 查询路径。

7. 结语

理解 DNS 污染与泄露的区别,是构建稳定、安全网络环境的第一步。只有明确了问题是出在“外部干扰”(污染)还是“内部配置”(泄露),我们才能对症下药,避免在无效的设置上浪费时间。

理论只是基础,实践才是检验真理的唯一标准。如果您现在的网络环境已经配置完毕,不妨立刻进行一次全面的“体检”,看看是否存在您未曾察觉的漏洞: DNS 泄露检测工具横评与使用教程。