我是 Nate,目前在 IPWeb 从事网络代理与数据采集基础设施相关的技术研究工作。 在过去十多年里,我长期参与跨境业务、工程调试和大规模网络访问系统的搭建, 也因此频繁被问到一个问题:

“小火箭有没有安卓版?安卓能不能用类似的?”

这个问题看起来很简单,但背后牵扯到的,其实是 iOS 与 Android 在网络接管机制上的根本差异, 而不是“开发者愿不愿意做安卓版”这么直观。

这篇文章不会教你怎么下载工具、也不会给你列所谓的“安卓替代排行榜”, 而是站在工程视角,解释清楚: 为什么 Shadowrocket 无法直接出安卓版,以及安卓用户在选择同类工具时,真正需要警惕的是什么。

如果你还不清楚 Shadowrocket 在 iOS 上到底是什么角色, 建议先阅读我的支柱页: Shadowrocket(小火箭)基础知识与入门指南 , 再回到这篇文章,会更容易理解下面的判断逻辑。

一句话工程结论

Shadowrocket 没有安卓版,并不是产品策略问题, 而是 Android 与 iOS 在系统级网络接管机制上不存在对等实现条件。

判断逻辑公式:

系统网络能力 → 是否允许精细化请求级接管 → 是否支持稳定规则与策略执行 → 工具是否可实现

这篇文章解决的问题:

帮你理解“为什么不能简单移植”,

以及在安卓平台上,如何判断一个所谓“小火箭替代工具”

是受限于系统机制,还是在放大权限与风险换功能。

适用边界说明:

本文讨论的是系统网络机制与工程可行性,

不涉及具体工具推荐,也不评价第三方应用的好坏。

第 1 章|Shadowrocket 为什么只能存在于 iOS?

本章核心结论:

Shadowrocket 并不是“没做安卓版”,而是它的工作模式强依赖 iOS 提供的系统级网络接管能力

这类能力在 Android 上并不存在等价实现条件。

在我过去参与的跨境业务调试和数据采集项目中, Shadowrocket 被大量使用的原因并不是“界面好用”, 而是它能够被 iOS 系统授权,直接参与网络决策过程。

这一点,决定了它从工程层面就不属于“普通 App 能复刻的产品形态”。

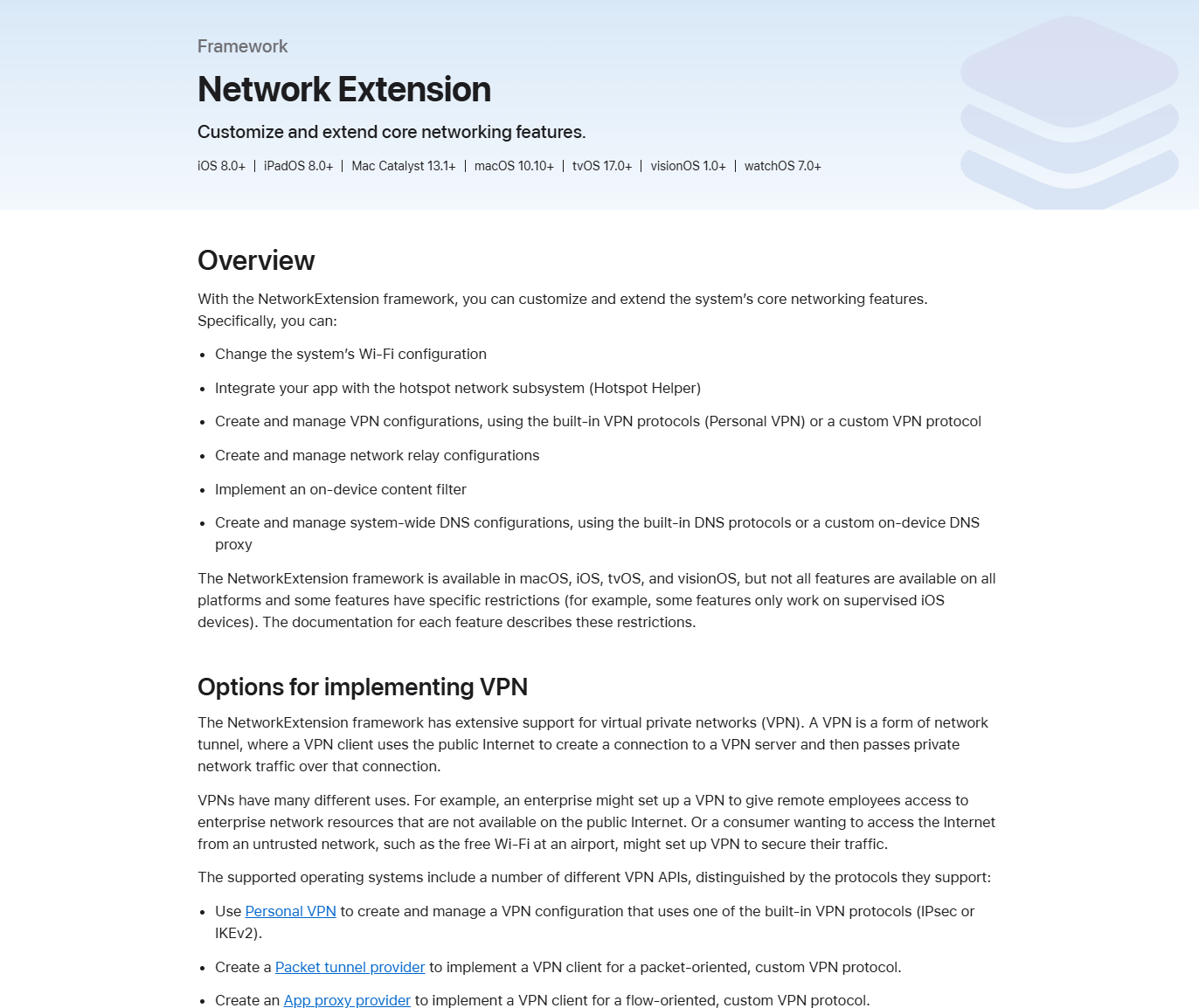

1.1 Shadowrocket 依赖 iOS 的 Network Extension 能力

Shadowrocket 的核心能力,并不是自己实现了一套网络栈, 而是基于 iOS 提供的 Network Extension Framework ,以系统授权的方式介入网络流量的处理流程。

从工程角度看,这意味着:

- 流量是否走代理,是由系统在网络层做决策

- 规则匹配发生在请求发出之前,而不是 App 事后处理

- 配置一旦生效,对所有应用统一有效

这也是为什么 Shadowrocket 在系统里会显示为“VPN 状态”, 因为在 iOS 体系中,凡是接管网络路径的能力,都必须走 Network Extension 这条通道, 而不是因为它本身就是 VPN 服务。

1.2 它属于“被系统授权的网络接管类 App”

在 iOS 上,并不是任何开发者都可以随意使用 Network Extension。 这类能力需要经过 Apple 审核, 并且只能在明确的使用边界内调用。

从 Apple 官方的定义来看, Network Extension 并不是“给 VPN 用的”, 而是用于实现系统级网络扩展行为, 包括但不限于代理、过滤、隧道等能力。

换句话说: Shadowrocket 能做的事情,是系统允许它做的,而不是它“偷偷实现”的。

1.3 为什么这不是普通 App 能实现的能力?

如果一个应用无法获得系统级网络接管权限, 那它就只能在“自己发起的请求”上做文章, 而无法影响整个设备的网络行为。

这也是 Android 上很多所谓“代理工具”的现实处境: 它们并不是在系统网络层工作, 而是在应用层模拟接管。

示例:

同样一条“某域名走代理”的规则:

- 在 iOS 上,可以作为系统规则,对所有 App 生效

- 在 Android 上,往往只能在工具自身的请求路径中生效

这也是为什么我经常强调: Shadowrocket 的价值,来自系统能力,而不是应用技巧。

第 2 章|iOS 与 Android 的网络机制差异(根因)

本章核心结论:

Shadowrocket 无法简单移植到 Android 的根本原因,

不在 UI、不在语言、不在开发成本,

而在于两大系统对网络栈开放方式的设计哲学完全不同。

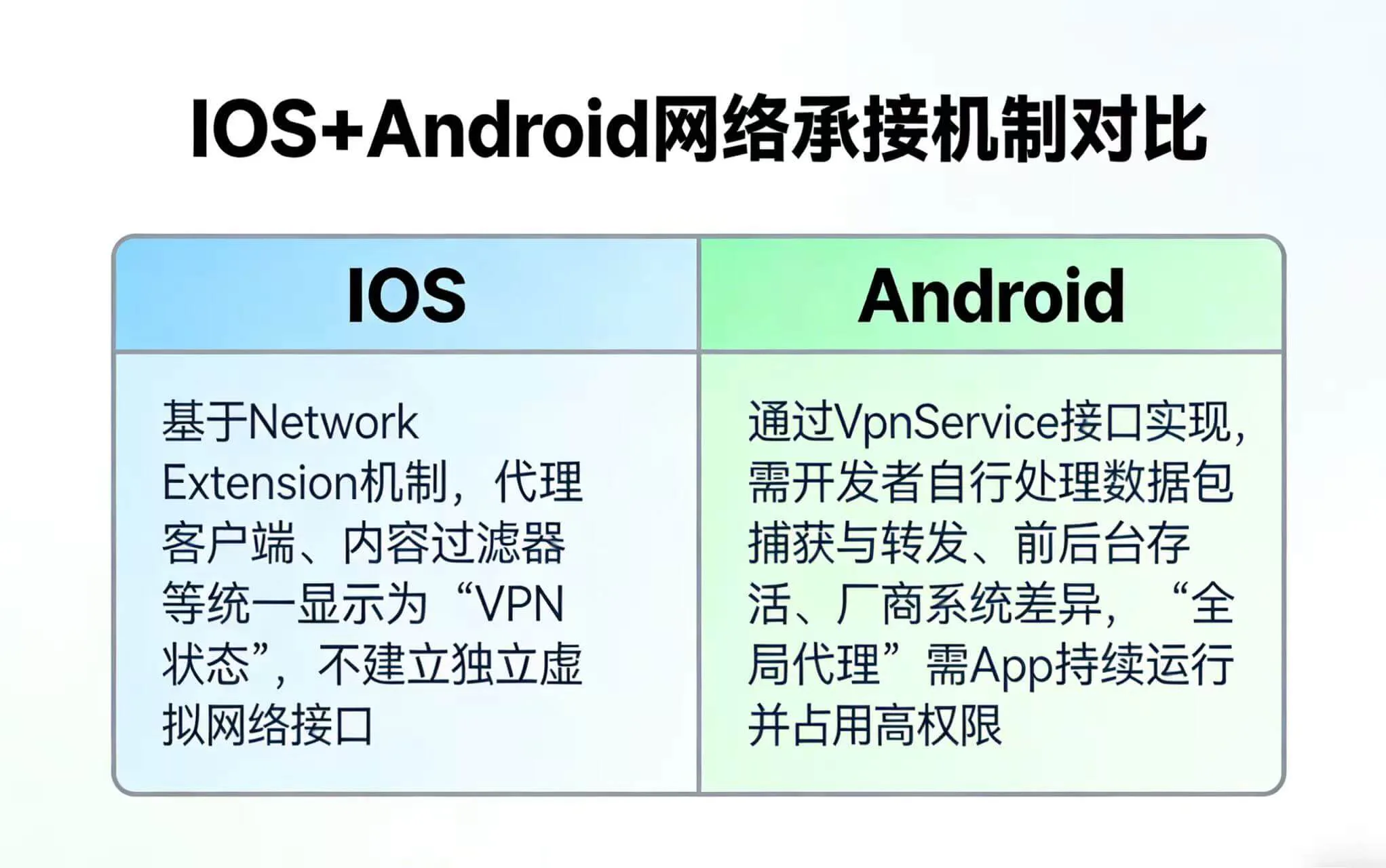

2.1 iOS:集中式、受控的网络扩展模型

在 iOS 中,所有涉及网络接管、重定向、隧道的行为, 都被统一收敛到 Network Extension 体系中。

具体到代理与隧道场景, Apple 提供了 NEPacketTunnelProvider 这样的组件, 明确规定了:

- 哪些数据包可以被接管

- 生命周期如何由系统控制

- 后台运行的边界在哪里

这带来的结果是: 一旦配置生效,它就是设备级网络状态的一部分, 而不是某个 App 的临时行为。

2.2 Android:开放,但高度依赖应用自身实现

Android 同样提供了 VPN 相关能力, 主要通过 VpnService 接口实现。

但从工程实践来看, Android 的 VPNService 更像是一套基础接口, 而不是完整的网络决策框架。

开发者需要自行处理:

- 数据包捕获与转发

- 前后台存活问题

- 不同厂商系统的行为差异

这也是为什么在 Android 上, “全局代理”往往意味着: 一个 App 持续运行、持续占用前台或高权限。

2.3 同样是“全局代理”,系统语义完全不同

从用户视角看, iOS 和 Android 上都可能显示“已连接”, 但它们背后的工程含义完全不同:

- 在 iOS 上,这是一个系统网络状态

- 在 Android 上,这通常是某个应用正在工作

这也解释了一个常见现象: Android 上的同类工具, 更容易受到系统杀后台、权限回收、厂商限制的影响。

所以当有人问我: “为什么 Shadowrocket 不做安卓版?”

我的工程结论始终是: 不是不想做,而是 Android 并不存在一个可以承载它原有设计的系统土壤。

第 3 章|为什么 Shadowrocket 无法“简单移植到安卓”

本章核心结论:

Shadowrocket 无法在 Android 上复刻的根本原因,

并不是开发成本、语言差异或团队意愿,

而是它所依赖的工程模型,在 Android 系统中并不成立。

这个问题,我在实际项目中被问过很多次。 尤其是当团队里同时有 iOS 和 Android 设备时, 很多人会自然地认为: “既然规则和节点是一样的,为什么不能做一个 Android 版?”

但从工程角度看, 规则是否能被系统稳定执行, 才是决定工具形态的关键,而不是界面或协议支持。

3.1 网络规则的执行层级不一致

在 iOS 上, Shadowrocket 的规则并不是“App 内规则”, 而是被系统网络层调用的决策逻辑。

一旦 Network Extension 生效, 规则是否匹配、流量是否转发, 都由系统在请求发出前完成判断。

而在 Android 上, 即便使用 VPNService 接口, 规则的执行依然高度依赖应用自身的运行状态。

这意味着:

- 规则并非系统原生的一部分

- 系统不会主动保证规则持续生效

- 规则执行与 App 生命周期强绑定

3.2 规则 / 策略无法稳定“挂载”到系统

Shadowrocket 在 iOS 上最关键的一点, 是它的规则与策略可以被系统长期持有, 即使应用本身不在前台。

但在 Android 上, 网络接管能力更多是一种临时授权:

- 一旦进程被系统回收,规则即失效

- 后台限制会直接中断代理逻辑

- 厂商定制系统会引入额外不确定性

Android 官方也明确指出, 后台运行和前台服务受到严格限制, 特别是在高版本系统中, 应用无法无限期维持网络相关行为。

这一点在 Android 前台服务与后台限制说明 中有非常清晰的界定。

3.3 后台常驻与耗电问题不是“优化问题”

很多 Android 工具试图通过“常驻通知”“前台服务” 来维持代理能力, 但这在工程上只是绕过限制,而不是解决问题。

结果往往是:

- 设备耗电显著增加

- 系统频繁提示异常耗电

- 用户主动关闭或系统强制终止

示例:

同样一套规则:

- 在 iOS 上,作为系统网络策略稳定执行

- 在 Android 上,必须依赖 App 持续运行,否则规则立即失效

这不是“能不能写代码”的问题, 而是系统是否允许你这样长期工作的问题。

第 4 章|安卓用户最容易掉进的 3 个坑

本章核心结论:

安卓用户真正的风险,

并不在于“没有 Shadowrocket”,

而在于选择了工程模型错误的替代方案。

在实际咨询中, 我见过很多问题并不是网络本身复杂, 而是从一开始就选错了工具形态。

4.1 同名或类似名应用的误导

Android 市场中, 存在大量名称、图标、描述与“小火箭”高度相似的应用, 很容易让用户误以为这是“官方安卓版”。

但从工程角度看, 名称相似并不代表能力等同。

这些应用通常只是:

- 在应用层实现简单代理

- 或封装现有 VPNService 行为

并不具备 Shadowrocket 在 iOS 上的系统级规则执行能力。

4.2 过度权限申请掩盖真实能力不足

另一个常见风险信号是: 应用在启动时要求叠加多种高风险权限。

例如:

- VPN 权限

- 本地证书安装

- 后台常驻 / 忽略电池优化

这些权限本身并不等于“更强能力”, 反而可能意味着: 应用在尝试弥补系统层能力的不足。

Android 官方在权限与安全模型中反复强调, 应用应遵循最小权限原则, 这一点在 Android 权限与安全最佳实践 中有明确说明。

4.3 承诺“完全等同 Shadowrocket”的说法

这是我最警惕的一类宣传语: “功能完全等同 Shadowrocket”

只要你理解了前面几章提到的系统差异, 就会知道: 在 Android 上,这种承诺在工程上本身就无法成立。

示例:

某些 Android 应用宣称:

“扫码即可全局接管所有流量”

但实际发生的往往是:

- 规则只在应用存活时有效

- 后台切换后策略失效

- 系统回收后需要重新授权

当你看到这类承诺时, 更合理的判断不是“功能强不强”, 而是: 它是否在违背系统的基本运行规则。

第 5 章|安卓用户该如何判断替代工具是否靠谱(判断模型)

当安卓用户意识到 Shadowrocket 无法简单移植时, 接下来最常见的问题并不是“有没有替代品”, 而是如何判断一个替代工具是否真的靠谱。

遗憾的是,市面上大多数对比文章给出的判断标准, 仍然停留在“速度快不快”“稳不稳定”“节点多不多”这种用户体验层面。 但在工程视角下,这些指标往往是结果,而不是原因。

本章核心结论

判断安卓代理类工具, 不看名字是否像 Shadowrocket,也不看宣传是否对标小火箭, 而要看它实际解决的是网络体系中的哪一层问题。

如果一个工具无法清楚界定自己的工作边界, 那么无论功能描述得多全面, 本质上都是一个不可控系统。

工程向判断维度

1. 是否说明:它接管的是哪一层网络

在工程层面,“接管网络”并不是一个模糊概念。 它至少需要回答:是应用内流量、系统级隧道, 还是仅通过 Android 的 VPNService 做有限转发。

如果一个工具只强调“全局代理”, 却回避说明具体的接管方式, 那你在排障时就永远无法判断问题出在系统、规则还是应用自身。

2. 是否区分:规则、策略与节点的角色

在成熟的代理设计中, 规则负责“匹配什么请求”, 策略负责“请求如何决策路径”, 而节点只是被调用的网络资源。

如果一个安卓工具把三者混合在同一个概念里, 那意味着它的设计目标并不是可维护性, 而是尽可能降低用户理解成本。

这种设计在短期内“好用”, 但一旦出现异常行为, 你将很难判断是哪一层出了问题。

3. 是否支持:配置的导出、审计与回滚

一个常被忽略但极其关键的判断点是: 当前配置是否可以被导出、检查,甚至回退到历史状态。

在安全工程领域, 一个系统是否可信, 从来不取决于它“承诺得多安全”, 而取决于它是否允许使用者验证它正在做什么。

能被审计的配置、可回溯的修改记录, 本质上符合透明性与最小权限等通用安全原则。 即便不引用具体标准, 这也是工程领域长期形成的共识。

第 6 章|哪些安卓使用场景,反而不需要“小火箭式工具”

在讨论了如何判断替代工具是否靠谱之后, 还有一个更容易被忽略的问题: 你的使用场景,是否真的需要“小火箭式”的精细代理控制。

很多问题并不是因为工具选错, 而是因为一开始就引入了不必要的复杂度。

本章核心结论

并不是所有网络需求, 都值得使用具备规则系统和策略引擎的代理工具。

当需求本身足够简单时, 强行使用复杂工具, 往往只会增加维护和误判成本。

典型不适合“小火箭式工具”的场景

1. 仅涉及单一 App 的访问需求

如果你的目标只是让某一个应用可以正常访问, 且不存在多域名、多出口的分流需求, 那系统级规则代理的优势几乎无法体现。

在这种情况下, 精细化流量控制反而会让问题变得更难排查。

2. 临时性的连通性需求

对于一次性验证、短期访问或临时测试场景, 并不存在长期维护规则的价值。

引入需要长期配置和理解的代理体系, 往往会让“临时问题”变成“长期负担”。

3. 没有规则维护与调试需求

如果你从不需要判断“是哪条规则生效”, 也不关心请求是如何被路由的, 那工程级代理的核心价值对你来说并不存在。

在这种场景下, 代理工具更多只是提供了一种心理上的确定感, 而非实际的工程收益。

第 7 章|常见误解与错误判断

在实际咨询和排障过程中, 安卓用户遇到的问题, 很少是单纯的“工具好不好用”, 更多时候,是一开始就把问题归因到了错误的层级。

当判断层级出现偏差, 后续所有决策——换工具、换节点、加权限, 都只是在错误方向上的反复尝试。

本章核心结论

多数看似“安卓不行”的问题, 本质上都是网络层级判断错误, 而不是某一个具体工具的能力缺失。

工程实践中最常见的三类误解

误解一:“安卓不行”

这是最常见、也是最模糊的一种结论。 在没有明确区分系统网络能力、应用行为和权限模型之前, 直接给出“平台不行”的判断, 实际上掩盖了真正的问题来源。

安卓并非“不支持代理”, 而是其网络接管能力分散在不同机制中, 且高度依赖应用的生命周期与权限状态。

误解二:“换工具就能解决”

当问题来源于网络层级不匹配时, 更换再多“功能类似”的工具, 也无法改变其底层运行模型。

如果一个问题发生在系统网络层, 却试图通过应用层工具去修复, 那么结果往往只是“表现不同”, 而是“问题消失”。

误解三:“能连上就对了”

“能访问”只是最表层的结果, 并不能说明请求是如何被转发、被控制, 也无法保证后续行为的稳定性和可预测性。

在工程语境中, 如果无法解释流量路径, 那么当前状态就只是“偶然可用”, 而不是“设计可用”。

为什么这些误解本质上都是“层级错误”

在经典的网络分层模型中, 不同层级解决的问题本就不同: 有的负责数据传输, 有的负责寻址, 有的只关心应用行为。

当用户把传输层或系统层的问题, 归因到某一个 App 或工具名称上时, 实际上就是忽略了分层模型本身的存在。

无论是 OSI 还是 TCP/IP 的设计思想, 核心目的都是避免“跨层滥用假设”。 一旦忽略这一点, 误判几乎是必然结果。

第 8 章|这一页你应该记住的 3 个结论

如果你只打算从这一页带走最重要的信息, 那么下面这三点, 已经足以避免绝大多数误解与错误选型。

- Shadowrocket 没有安卓版,原因不是产品缺失, 而是其工作模式强依赖 iOS 提供的系统级网络能力。

- 安卓平台的真实风险, 并不在“没有小火箭”, 而在于不透明的实现方式与过度的权限申请。

- 在判断任何工具之前, 先判断你要解决的是哪一层网络问题, 再决定是否需要引入复杂代理体系。

记住这三点, 你就已经站在了“工程判断”的起点, 而不是市场宣传的终点。

第 9 章|延伸阅读:如果你还想继续深入

如果你已经理解了为什么 Shadowrocket 没有安卓版, 但在实际使用或选型中仍然存在疑问,可以根据你的关注点,继续阅读下面这些更细分的页面。

-

👉 如果你对“Shadowrocket 到底是不是 VPN”仍然感到混乱,

建议阅读: 《Shadowrocket VPN 是什么?和传统 VPN 有什么不同》 —— 从工程视角拆清 VPN、代理与客户端的真实边界。 -

👉 如果你关心配置的可维护性与长期使用风险,

可以继续阅读: 《Shadowrocket 配置文件(.conf / .json)完整说明》 —— 了解为什么团队和工程场景更偏向配置文件,而不是一次性导入。 -

👉 如果你曾在 Android 或 iOS 上使用过扫码导入节点,

并对其安全性和透明性存疑,

可参考: 《Shadowrocket 节点二维码是什么?安全吗?》 —— 重点解释“扫码后系统里到底发生了什么变化”。 -

👉 如果你仍然不确定自己的需求是否真的需要“小火箭式工具”,

建议回到支柱页重新对照判断: 《Shadowrocket 使用全指南:原理、配置、规则与常见问题》 —— 帮你从整体框架上判断工具是否用对。

这些页面并不是“下一步教程”,而是分别承担概念澄清、工程决策与风险边界说明的不同角色, 你可以根据自己的实际问题选择性阅读。

常见问题(FAQ)

Q1:为什么有些安卓工具看起来“和 Shadowrocket 一模一样”?

因为它们复刻的是界面和术语,而不是 iOS 上的系统级执行模型。 在 Android 上,这类工具通常只能通过前台服务或持续运行来“模拟接管”, 一旦系统回收或权限受限,规则就可能失效。

Q2:安卓上显示“VPN 已连接”,是不是就等于和小火箭一样?

不等于。状态显示只是权限入口,并不能说明规则是否稳定执行、 是否支持策略分层、是否具备可审计性。 同样显示 VPN,底层执行方式可能完全不同。

Q3:为什么很多安卓替代工具要求常驻后台或忽略省电限制?

因为它们的规则执行依赖 App 生命周期, 而不是系统级网络调度。 这不是“优化建议”,而是工程模型上的必然妥协。

Q4:安卓上真的完全做不了“小火箭式”的精细控制吗?

不是“完全不能”,而是无法在系统层稳定、统一地实现。 可以局部实现,但无法保证在复杂规则、长期运行、低干预条件下仍然一致生效。

Q5:那是不是说明安卓用户一定更不安全?

不是。风险不来自平台,而来自不透明的实现方式与过度权限。 明确工具边界、理解执行层级,比平台本身更重要。

常见术语速查

-

系统级网络接管

由操作系统提供的网络扩展能力,允许在网络栈层面统一接管、调度设备流量。 iOS 通过 Network Extension 提供,Android 实现方式更分散。 -

Network Extension(iOS)

Apple 提供的系统框架,用于 VPN、代理、内容过滤等网络能力。 Shadowrocket 正是基于该机制运行。 -

VPNService(Android)

Android 提供的虚拟网络接口能力,允许 App 创建虚拟隧道, 但执行依赖应用生命周期与系统策略。 -

前台服务(Foreground Service)

Android 中为避免被系统回收而必须持续显示通知的运行模式, 常被代理类工具用于维持规则执行。 -

规则执行层

指规则是在系统网络栈中执行,还是在应用逻辑层中执行。 这是判断稳定性与可维护性的关键维度。 -

策略 / 节点分离

一种工程设计模式:策略负责“如何选”,节点负责“连到哪”。 iOS 工具更容易实现,Android 往往被合并简化。 -

可审计性(Auditability)

指配置是否可以被导出、检查、回滚和版本管理, 是判断工具是否适合长期或团队使用的重要指标。 -

权限膨胀

工具申请超出其功能所需的系统权限(如 VPN + 证书 + 后台白名单), 往往是实现不透明或风险集中的信号。