你打开 Whoer.net,看着伪装度 100% 的绿灯和显示为美国的目标 IP,心想“稳了”。但当你顺手使用其他工具进行 DNS泄露检测 时,却发现 DNS 列表里赫然出现了“China Telecom”或者红色的 WebRTC 报警。

两个工具,两种结果,到底该信谁?是我的配置失效了,还是工具误报?

作为网络环境维护者,我们不能仅仅依赖“绿灯”带来的心理安慰。本文不推荐任何特定产品,而是基于 TCP/IP 协议标准 评测目前主流的 DNS泄露测试 工具,拆解其底层检测逻辑,帮助你识别什么是“真泄露”,什么是“分流规则下的假阳性”。

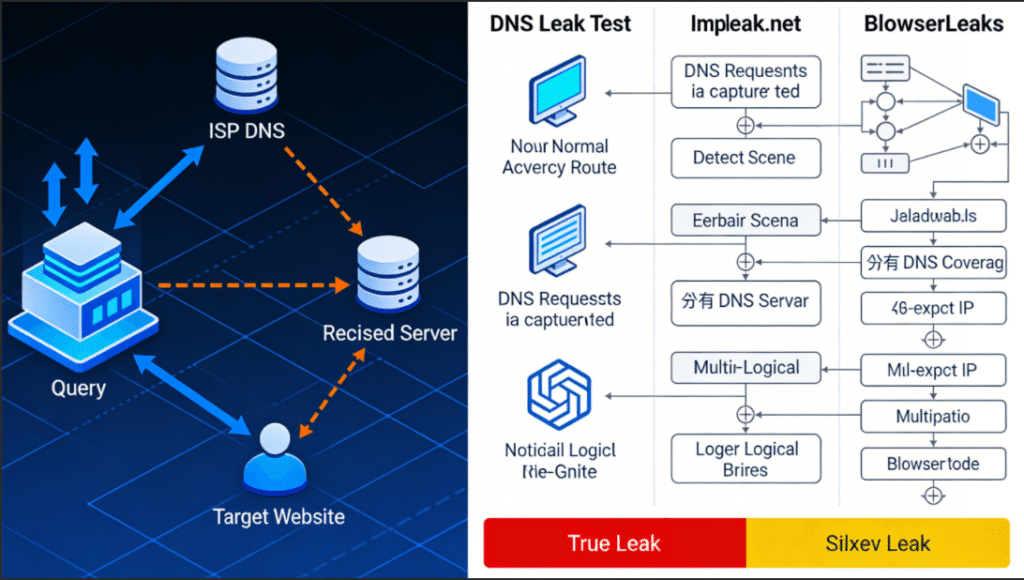

DNS泄露检测 是通过浏览器发起特定的域名解析请求,并由检测服务器记录该请求的“来源 IP”与“DNS 递归服务器 IP”的过程。它用于校验网络请求的路径是否符合预期的加密路由规则。

- BrowserLeaks 与 Whoer 在DNS泄露检测上的差异

- 如何区分 WebRTC 泄露与 DNS 泄露

- 识别“假性泄露”误报的逻辑

- 如何修复泄露 (跳转至配置指南)

- IP 欺诈度/黑名单检测

假阳性 = DNS解析IP归属地 == 目标国家 (但显示 Google/Cloudflare)

安全 = DNS解析IP归属地 == 代理节点出口IP

目录

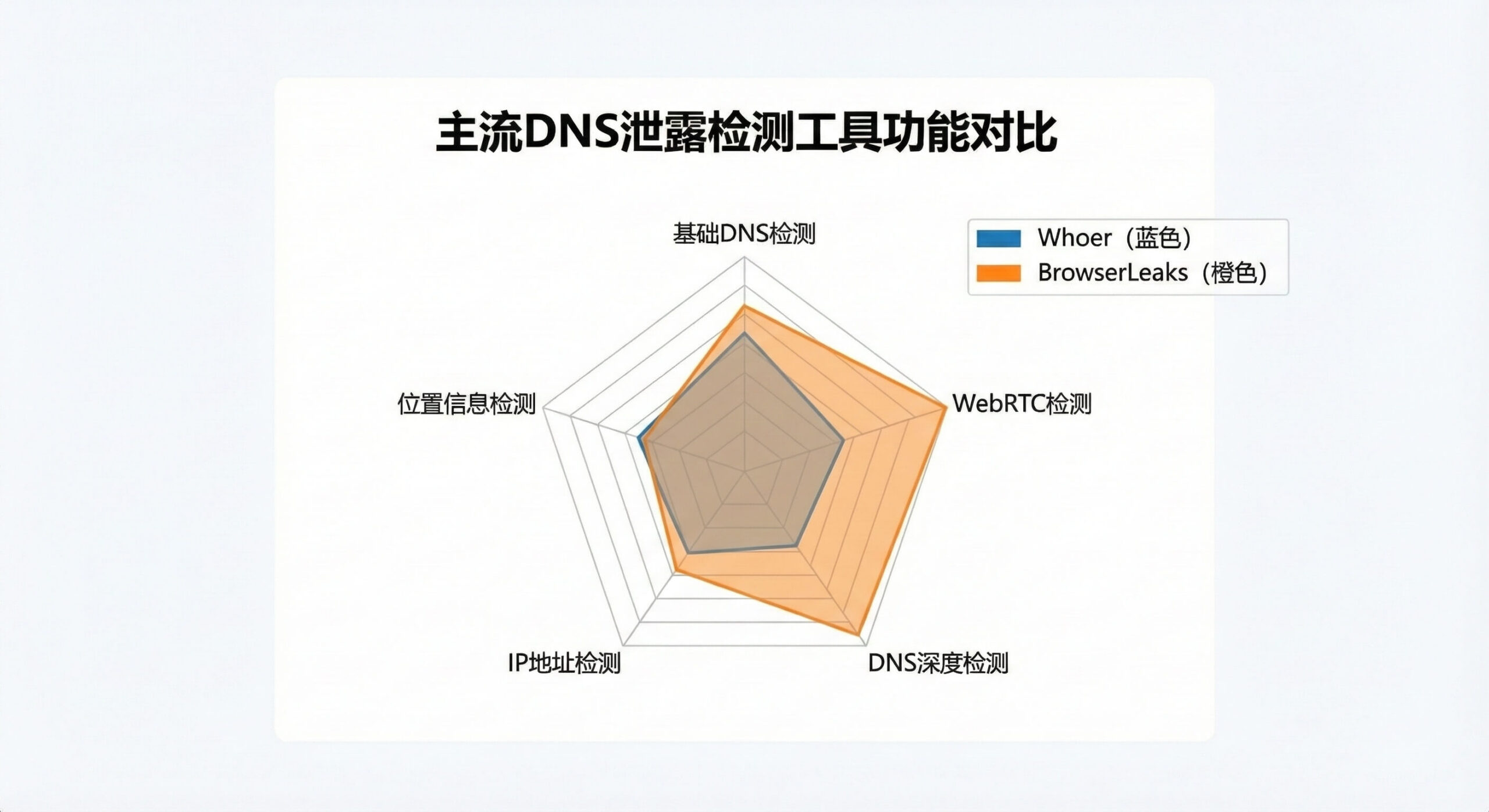

1. 工具横评:为什么 DNS泄露检测 结果会矛盾?

不同工具的检测维度不同。Whoer 侧重于浏览器指纹与黑名单,BrowserLeaks 侧重于底层协议的穿透性检测。

很多用户困惑于工具之间的结果差异。实际上,这取决于工具是“看面相”(IP 伪装度)还是“查内功”(协议连接性)。

| 检测工具 | 核心优势 | 适用场景 | 检测覆盖范围 |

|---|---|---|---|

| Whoer.net | 伪装度评分、黑名单检测 | 环境基础配置自检 | 对 DNS泄露检测 反应较慢;不具备深度 WebRTC 测试能力 |

| BrowserLeaks | 全维度的协议检测 (WebRTC, Canvas) | 深度排查、确认 DNS 最终出口 | 参数详尽,适合技术人员排查底层协议 |

| IPLeak.net | 直观的 DNS/WebRTC 组合展示 | 快速确认 IPv6 与 IPv4 双栈泄露 | 缓存刷新机制较慢,可能显示旧结果 |

2. 判读逻辑一:DNS检测中如何识别“真泄露”?

只要 DNS Servers 列表中出现了本地 ISP(如 China Telecom/Unicom)的名称,无论 IP 是否变动,都判定为 DNS泄露。

判断泄露的核心标准不是看 DNS 数量有多少,而是看 DNS 服务器的归属权(Organization)。根据 IETF RFC 7626 关于 DNS 隐私的说明,任何未通过加密通道的查询都可能被中间网络设备(包括 ISP)监听。

在进行 DNS泄露测试 时,你需要关注列表中的 ISP 字段:

- 危险信号:ISP 字段显示为您物理所在地的运营商(例如:China Mobile, Comcast Cable – Local)。

- 技术含义:这说明操作系统通过 UDP 53 端口绕过了你的代理客户端,直接向本地路由器询问了域名解析。

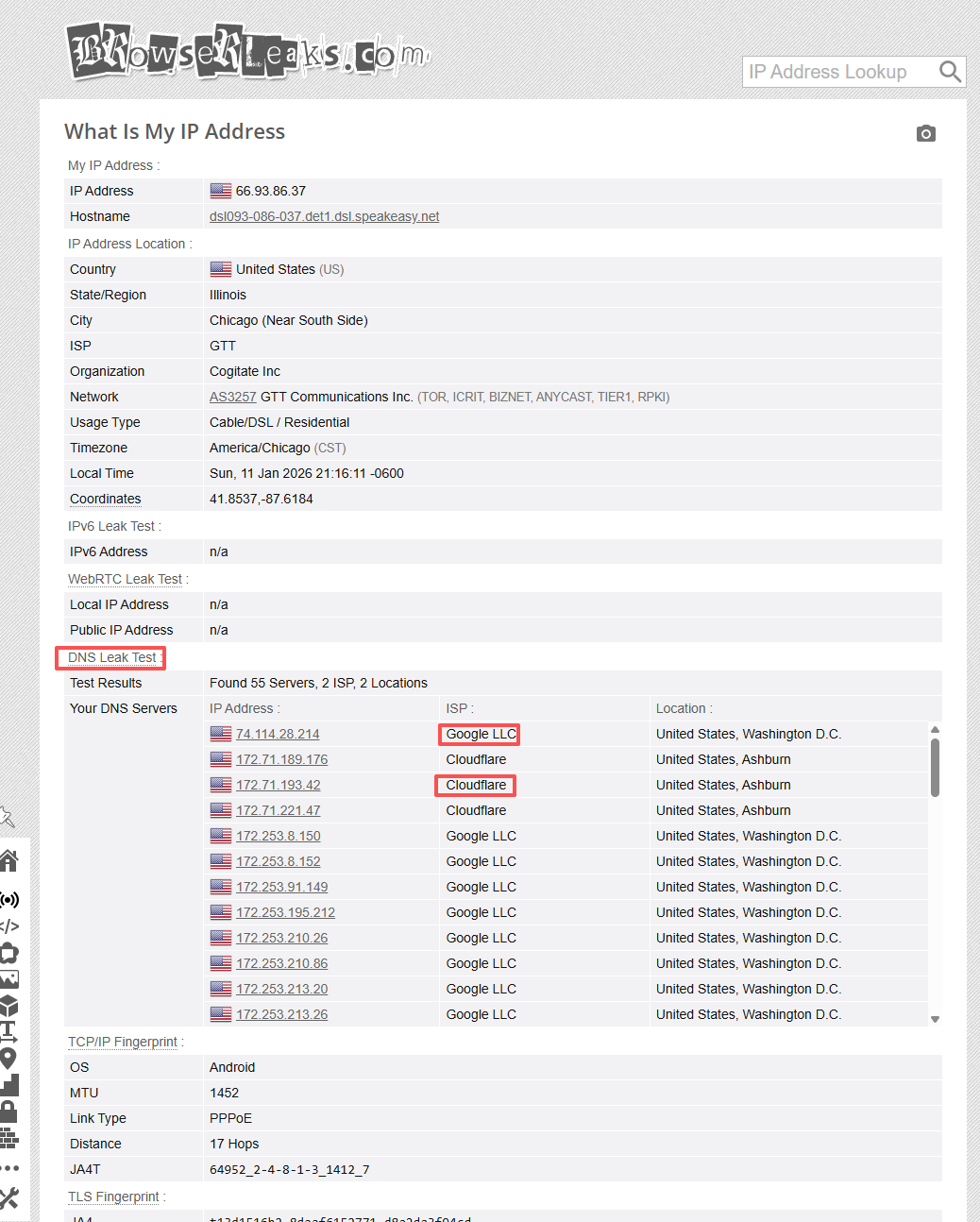

3. 判读逻辑二:警惕 DNS“假性泄露”误报

如果 DNS 归属地显示为目标国家(如美国),但 ISP 是 Google 或 Cloudflare,这通常是“远程解析”的正常现象,而非 DNS泄露。

很多用户看到 DNS泄漏查询 结果里有几十个 IP,或者出现了 Google DNS 就非常恐慌。这其实是误解。

为什么会出现这种情况?

- 远程递归解析:你的代理服务器(节点)在接收到你的域名请求后,需要向上游 DNS(如 Google 8.8.8.8)发起递归查询。

- Anycast 路由机制:根据 IETF RFC 4786 (Anycast),Google DNS 在全球通过同一个 IP 提供服务。只要检测到的服务器物理位置位于海外(目标区域),就说明请求是在代理端发出的,符合安全标准。

4. 特殊维度:WebRTC 的独立性

WebRTC 泄露与 DNS泄露 是两个独立的通道。WebRTC 可以直接穿透代理暴露你的局域网 IP 甚至公网真实 IP。

根据 W3C 的 WebRTC 1.0 标准,该协议旨在实现点对点实时通信,因此它拥有极高的网络权限,可以绕过常规的 HTTP 代理配置。

| WebRTC 检测结果 | 风险解读 | 处理建议 |

|---|---|---|

| 显示局域网 IP (192.168.x.x) | 低风险。仅暴露了你在内网的位置,无法直接定位物理地址。 | 通常可忽略,或屏蔽 WebRTC。 |

| 显示公网 IP (真实 ISP IP) | 高风险。直接暴露了你的真实宽带出口,意味着代理完全被绕过。 | 必须安装浏览器插件禁用 WebRTC。 |

| 显示代理出口 IP | 安全。WebRTC 流量成功走了加密通道。 | 无需处理。 |

下一步操作: 发现泄露了怎么办?3 步彻底修复 DNS 泄露 (通用指南)

5. 常见问题解答 (FAQ)

Q1: 进行检测时,为什么结果里会有几十个 IP?

A: 这是基于 Anycast 技术的正常负载均衡现象,大型服务商的后端集群会将请求分发至不同节点处理,只要归属地显示为目标国家,即代表路径符合预期。

Q2: 为什么手机端和电脑端在同一网络下,检测结果不同?

A: 原因在于系统对流量的接管机制差异,PC 端插件通常仅代理特定协议流量,而手机端的系统级接管(如 VIF 模式)能覆盖包括解析请求在内的全量数据。

Q3: 将本地解析服务器修改为 8.8.8.8 能优化路径吗?

A: 不能完全解决,因为修改地址仅改变了询问对象,若请求未经过加密隧道封装,中间路径设备依然能通过明文分析解析目标,核心在于路由路径而非服务器地址。

Q4: 为什么 IPLeak 显示异常,但 BrowserLeaks 正常?

A: 这通常由浏览器缓存机制导致,建议使用无痕模式(Incognito Mode)清除缓存并强制刷新,数据判读应以 BrowserLeaks 的实时抓包结果为准。

Q5: 检测结果中的 “No Leak” 状态真的可靠吗?

A: 可靠性取决于你的业务需求,若判定标准仅是国家级归属地一致,则结论成立;若业务涉及城市级精准定位,则需进一步人工核对 ISP 的详细地理信息。

测试环境说明: 本文评测基于 Windows 11 23H2 (Build 22631) 及 Chrome 120.0 版本进行,使用 V2RayN (v6.29) 客户端 TUN 模式。所有检测结果均经 BrowserLeaks 与 IPLeak 交叉验证。